Trong thời đại mà hầu hết công việc, giao dịch tài chính và cả đầu tư crypto đều diễn ra online, mối nguy mang tên spear phishing đang trở thành “cơn ác mộng” với nhiều người.

Nếu như các loại phishing khác chỉ là kiểu spam hàng loạt với nội dung chung chung, thì spear phishing lại tinh vi hơn rất nhiều, hacker nghiên cứu kỹ từng “con mồi”, tạo email hoặc tin nhắn y như thật để đánh lừa và chiếm đoạt tài sản. Không ít vụ hack gây chấn động, từ những cá nhân mất trắng ví tiền điện tử cho đến các dự án lớn bị hack hàng trăm triệu USD đều bắt nguồn từ một cú click nhầm.

Vậy spear phishing thực chất là gì, vì sao nguy hiểm, và làm thế nào để nhận biết cũng như phòng tránh? Hãy cùng block24 đi sâu phân tích trong bài viết này nhé.

Spear Phishing là gì?

Định nghĩa

Spear phishing là một hình thức tấn công mạng mà kẻ xấu nhắm vào một cá nhân hoặc nhóm cụ thể, thường thông qua email hoặc tin nhắn giả mạo. Khác với phishing thông thường gửi hàng loạt email chung chung, spear phishing được “cá nhân hóa” cho từng nạn nhân.

Cụ thể, kẻ tấn công sẽ thu thập trước các thông tin về nạn nhân (tên, chức vụ, mối quan hệ, thói quen,...) rồi giả làm người mà nạn nhân tin tưởng (đồng nghiệp, sếp, đối tác, dự án uy tín, v.v.) để gửi “cú lừa” riêng. Mục tiêu là tạo lòng tin và thuyết phục nạn nhân thực hiện một hành động có hại, ví dụ: mở file đính kèm chứa malware, bấm vào link giả mạo, hoặc cung cấp thông tin nhạy cảm (như mật khẩu, mã OTP, cụm từ khôi phục ví).

Vì sao Spear Phishing bùng nổ?

Trong những năm gần đây, spear phishing ngày càng bùng nổ cả về số lượng lẫn mức độ tinh vi. Có vài lý do chính giải thích cho xu hướng này:

- Hiệu quả và lợi nhuận cao: Kẻ tấn công nhận thấy đánh trúng “cá lớn” đem lại lợi nhuận khủng hơn so với rải nhiều mồi nhỏ. Theo DarkTrace spear phishing hiện là phương thức tấn công phổ biến nhất được các nhóm hacker sử dụng, chiếm đến 38% tổng số cuộc tấn công phishing trong năm 2024.

- Khai thác dữ liệu cá nhân tràn lan: Ngày nay thông tin cá nhân của anh em lộ trên mạng xã hội hoặc các vụ rò rỉ dữ liệu rất nhiều. Hacker dễ dàng thu thập các mẩu thông tin về nạn nhân (email công ty, chức vụ, danh sách bạn bè, thói quen đầu tư…) để tạo email giả rất đáng tin. Chính nhờ nguồn dữ liệu dồi dào này mà spear phishing có “đất diễn” hơn bao giờ hết.

- Công nghệ hỗ trợ kẻ gian: Sự phát triển của AI và các công cụ tự động cũng góp phần làm phishing nói chung bùng nổ. Theo HoxHunt, tổng lượng tấn công phishing đã tăng tới 4.151% kể từ khi xuất hiện ChatGPT vào năm 2022.

- Phòng thủ chưa theo kịp: Dù các bộ lọc spam và giải pháp bảo mật email ngày càng cải thiện, hacker cũng “cao tay” hơn để qua mặt. Những kẻ xấu dùng tên miền gần giống, từ ngữ tránh bộ lọc, hoặc tấn công ngoài email (tin nhắn SMS, mạng xã hội) để tiếp cận nạn nhân.

Spear Phishing hoạt động thế nào?

Các bước tấn công cơ bản

Bước | Cách thức | Ví dụ minh họa |

| 1. Chọn mục tiêu & thu thập thông tin | Hacker chọn “con mồi” có quyền truy cập dữ liệu hoặc tài sản. Sau đó thu thập thông tin từ mạng xã hội, website công ty, dữ liệu rò rỉ. | Lấy email LinkedIn của kế toán công ty, xem đồng nghiệp, chức vụ, dự án đang làm để chuẩn bị mồi câu. |

| 2. Tạo thông điệp lừa đảo | Soạn email/tin nhắn giả mạo trúng nhu cầu hoặc bối cảnh nạn nhân. Nội dung cá nhân hóa, kèm tính khẩn cấp/lợi ích. | Gửi email cho kế toán giả danh “Sếp tổng” yêu cầu chuyển tiền gấp; gửi email giả “Ví Metamask” báo lỗi đăng nhập. |

| 3. Gửi và đưa “mồi” vào hộp thư | Triển khai kỹ thuật để email lọt qua bộ lọc spam. Có thể dùng domain giả, giả mạo tên người gửi, hoặc chiếm email thật. | Tạo email @binannce.com thay vì @binance.com; email hiển thị “CEO Nguyễn Văn A” nhưng thực chất là địa chỉ lạ. |

| 4. Khai thác mục tiêu | Khi nạn nhân mắc bẫy, ví dụ như click link độc, tải file chứa malware, hoặc làm theo yêu cầu chuyển tiền, cung cấp OTP, seed phrase. | Click link giả Binance và nhập password; chuyển tiền theo lệnh “sếp”. |

| 5. Xóa dấu vết & chiếm giữ | Hacker xóa log, xóa email, cài backdoor để tiếp tục kiểm soát lâu dài. | Sau khi chiếm được quyền admin hệ thống, hacker xóa email giả trong inbox và tạo backdoor để đăng nhập lại bất kỳ lúc nào. |

Kỹ thuật giả mạo phổ biến

- Giả mạo địa chỉ email: Tạo email gần giống địa chỉ thật hoặc dùng Gmail công cộng. Có trường hợp chiếm hẳn email thật để gửi đi.

- Mạo danh người quen/đối tác: Giả làm sếp, đồng nghiệp, đối tác hoặc người thân để tạo cảm giác tin cậy và quen thuộc.

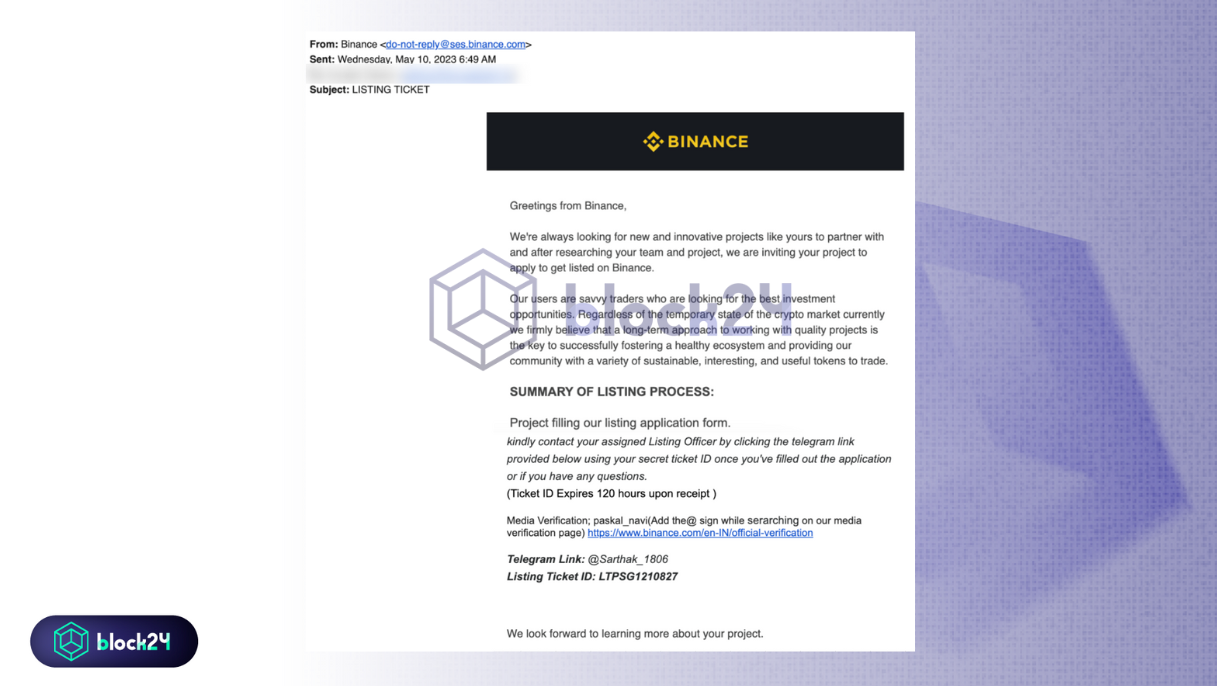

- Sao chép nội dung thật (copycat): Lấy email chính thống trước đây, giữ nguyên logo, bố cục rồi đổi link thành link độc. Giao diện web giả cũng được làm gần như bản gốc.

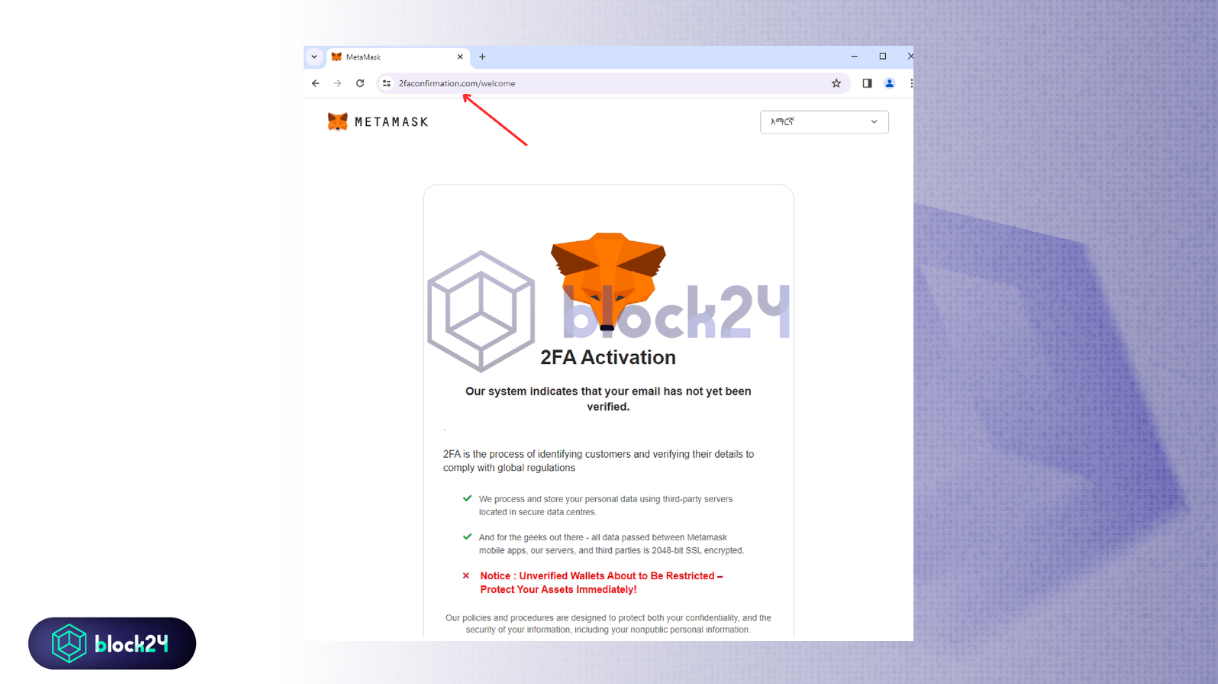

- Link ẩn và website giả mạo: Ngụy trang đường link bằng anchor text hoặc link rút gọn. Nạn nhân click vào sẽ vào trang giả mạo trông y hệt thật.

- Tạo cảm giác khẩn cấp hoặc lợi ích lớn: Dùng tâm lý sợ hãi hoặc tham lam, chẳng hạn cảnh báo tài khoản bị khóa, hối thúc hành động gấp, hứa hẹn quà tặng/airdrop khủng.

- Giả mạo hỗ trợ/CSKH trên mạng xã hội: Mạo danh support trên Telegram, Discord, Twitter để nhắn riêng, hướng dẫn nạn nhân click link giả.

Spear Phishing trong Crypto

Hình thức tấn công vào ví và giao dịch

- Đánh cắp khóa cá nhân/cụm từ khôi phục: Đây là mục tiêu tối thượng của mọi kẻ lừa đảo crypto. Chỉ cần anh em sơ ý cung cấp 12 từ khóa ví (seed phrase) hoặc private key, hacker sẽ chiếm quyền kiểm soát hoàn toàn ví và rút sạch tiền. Chúng có thể giả làm ví nổi tiếng (Metamask, Trust Wallet) gửi email “Cập nhật bảo mật, nhập cụm từ khôi phục để xác minh” hoặc tạo trang web giả có popup yêu cầu anh em nhập seed.

- Chiếm đoạt tài khoản sàn giao dịch: Nếu anh em dùng các sàn như Binance, Coinbase, hacker có thể spear phishing để lấy thông tin đăng nhập. Thông báo giả thường là “Phát hiện đăng nhập bất thường, vui lòng đăng nhập lại để xác minh” kèm link giả.

- Tấn công nhân viên dự án crypto: Không chỉ người dùng cá nhân, nhân viên nội bộ các dự án crypto cũng là mục tiêu spear phishing giá trị cao. Hacker có thể gửi email mạo danh đối tác, công ty tuyển dụng, v.v. để lừa nhân viên mở file độc. Theo The Hacker News, một ví dụ chấn động là vụ hack Ronin Network (Axie Infinity), hacker Lazarus đã giả danh tuyển dụng gửi offer “việc làm mơ ước” cho một kỹ sư của Sky Mavis. Anh này mở file PDF chứa malware, kết quả hacker xâm nhập được hệ thống và đánh cắp hơn 540 triệu USD, đây một trong những vụ trộm crypto lớn nhất lịch sử

Chiêu trò airdrop giả thường gặp

Những airdrop token miễn phí luôn hấp dẫn cộng đồng crypto, và hacker cũng lợi dụng tâm lý này để bày ra nhiều bẫy spear phishing. Anh em cần đặc biệt cảnh giác với các chiêu trò airdrop giả mạo sau:

- Token lạ tự xuất hiện trong ví: Hacker gửi một lượng nhỏ token rác vào ví (ai cũng làm được vì blockchain công khai). Kèm theo đó là memo hoặc link dẫn tới website “claim thêm phần thưởng”. Khi anh em tò mò click, trang web sẽ yêu cầu kết nối ví và nhập seed phrase hoặc ký giao dịch. Thực chất đây là tấn công phishing, ngay khi làm theo, hacker rút sạch tài sản.

- Website giả mạo sự kiện airdrop: Hacker tạo trang web y hệt sự kiện airdrop thật. Khi anh em nhấn “Claim”, trang sẽ yêu cầu kết nối MetaMask, đôi khi còn dựng giao diện MetaMask giả để anh em nhập seed phrase. Nếu nhập, hacker lấy toàn bộ cụm từ khôi phục và chiếm ví.

- Mạo danh trên mạng xã hội (Twitter, Telegram): Hacker lập tài khoản giả dự án lớn, mua tick xanh, avatar/logo giống hệt. Chúng đăng thông báo tặng airdrop và thường tắt reply để nạn nhân không thấy cảnh báo từ cộng đồng.

Checklist nhận biết Spear Phishing

Câu hỏi tự kiểm tra | Diễn giải chi tiết |

| Người gửi có đúng là ai? | Kiểm tra kỹ địa chỉ email, tài khoản mạng xã hội. Nếu là đồng nghiệp/người quen, liên lạc bằng kênh khác để xác nhận. Nếu không liên lạc được thì khả năng cao là giả mạo. |

| Mình có mong đợi email/tin này không? | Nếu không hề yêu cầu hỗ trợ hay tham gia hoạt động nào mà tự nhiên nhận thông báo, hãy cẩn thận với scam. |

| Nội dung có gì “sai sai” không? | Xem kỹ lỗi chính tả, logo nhòe, xưng hô lạ. Email thật thường ghi rõ tên hoặc mã khách hàng. Nếu có điểm bất thường thì đừng tin ngay. |

| Có đòi hỏi làm việc bất thường không? | Yêu cầu như chuyển tiền gấp, cung cấp OTP, seed phrase hoặc tải file lạ thường là dấu hiệu lừa đảo. Các công ty uy tín sẽ không yêu cầu như vậy qua email. |

| Link và file đính kèm có an toàn không? | Rê chuột để xem URL thật, quét link/file bằng công cụ uy tín (VirusTotal, Scam Detector). Không mở file thực thi khi chưa chắc chắn. |

| Mình có đang bị tác động cảm xúc không? | Nếu thấy quá lo lắng hay hào hứng với nội dung email, hãy bình tĩnh lại. Hacker thường lợi dụng cảm xúc để ép hành động vội vàng. |

| Có thể hỏi người tin cậy không? | Nếu còn nghi ngờ, hỏi đồng nghiệp, bạn bè rành IT hoặc cộng đồng uy tín (che thông tin nhạy cảm trước khi chia sẻ). |

Cách phòng tránh Spear Phishing

Biện pháp | Cách thực hiện |

| Nâng cao cảnh giác & kiến thức | Tìm hiểu kiến thức bảo mật, đọc tin tức về các vụ lừa đảo mới. |

| Sử dụng xác thực đa lớp (2FA, ví cứng) | Bật 2FA cho email, sàn giao dịch, mạng xã hội. Dùng ví cứng để lưu trữ tài sản lớn. |

| Bảo mật email và thiết bị | Đặt mật khẩu mạnh; bật 2FA cho email; cài antivirus hoặc extension chặn phishing; luôn cập nhật phần mềm. |

| Kiểm tra kỹ trước khi giao dịch lớn | Xác minh bằng kênh khác (gọi điện, gặp trực tiếp) trước khi chuyển tiền hay làm theo yêu cầu khẩn cấp. |

| Thiết lập quy trình nội bộ an toàn | Với doanh nghiệp, yêu cầu xác thực đa bước cho giao dịch, dữ liệu hoặc thay đổi lớn. |

| Sử dụng công cụ hỗ trợ | Dùng “mã chống phishing” từ sàn/email; cài extension chặn trang web lừa đảo; dùng công cụ kiểm tra link như Scamio. |

| Hạn chế công khai thông tin cá nhân | Không đăng tải email công ty, số điện thoại, dự án đang làm trên mạng xã hội. |

Xử lý khi bị Spear Phishing

- Ngắt kết nối và quét thiết bị: Nếu nghi ngờ máy tính/điện thoại vừa dính malware (sau khi mở file lạ, link lạ), hãy ngắt mạng ngay (rút dây mạng/tắt Wi-Fi). Sau đó dùng phần mềm antivirus quét toàn bộ hệ thống để tìm và diệt malware. Việc này ngăn hacker tiếp tục điều khiển máy hoặc lan malware qua mạng.

- Đổi mật khẩu các tài khoản liên quan: Trường hợp anh em đã lỡ nhập thông tin đăng nhập (email, tài khoản sàn...) vào trang giả mạo, hãy đổi mật khẩu tài khoản đó trên trang chính thức.

- Khóa hoặc đóng băng tài khoản: Với ngân hàng hoặc sàn giao dịch, nếu nghi ngờ hacker đã vào, anh em nên liên hệ ngay với ngân hàng/sàn yêu cầu khoá tạm thời tài khoản hoặc đóng băng rút tiền. Nhiều sàn có cơ chế đóng băng 24-48h khi phát hiện truy cập lạ. Làm điều này sớm có thể chặn hacker rút sạch tiền của anh em.

- Thu hồi quyền truy cập ví: Nếu anh em lỡ ký một giao dịch cấp quyền (approve token) cho smart contract lạ, hãy nhanh chóng vào các trang như etherscan.io/tokenapprovalchecker hoặc revoke.cash để thu hồi quyền của contract đó đối với ví mình. Điều này ngăn hacker tiếp tục rút token thông qua quyền đã được cấp. Song song, chuyển ngay tài sản còn lại sang ví an toàn khác (ví mới tạo) nếu nghi ngờ ví cũ đã bị lộ khóa.

- Thông báo cho các bên liên quan: Tùy tình huống, anh em nên báo ngay cho người/đơn vị liên quan. Ví dụ, nếu bị giả mạo email công ty, hãy báo IT hoặc sếp biết để họ cảnh báo toàn bộ nhân viên khác (tránh có người khác mắc bẫy tương tự). Nếu thông tin thẻ ngân hàng bị lộ, báo ngân hàng khóa thẻ. Nếu ví crypto bị hack, thông báo trong cộng đồng dự án (đôi khi đội ngũ có thể hỗ trợ khóa token bị đánh cắp nếu đó là token dự án họ).

- Cảnh giác “scam nối tiếp”: Điều trớ trêu là sau khi bị lừa, nạn nhân lại dễ thành mục tiêu cho một scam khác, đó là các dịch vụ “hỗ trợ khôi phục tài sản”. Sẽ có kẻ giả danh công ty điều tra, luật sư,... liên hệ hứa giúp lấy lại tiền mất nếu anh em nộp một khoản phí hoặc cung cấp thêm thông tin, nên nhớ tỉnh táo trước tình huống này nhé anh em.

Câu hỏi thường gặp (FAQ)

Spear Phishing khác gì so với phishing thông thường?

Phishing thông thường là chiêu rải “mồi” hàng loạt, kẻ tấn công gửi đi hàng ngàn email giống nhau với hi vọng một vài người nhẹ dạ sẽ mắc bẫy. Còn spear phishing thì “chăm chút” nhắm vào một (hoặc một vài) mục tiêu cụ thể. Nội dung email được cá nhân hóa và giả mạo rất thuyết phục, nhằm lừa đúng người đó.

Ví cứng có chống được spear phishing không?

Ví cứng (hardware wallet) giúp bảo vệ khóa riêng tư của anh em bằng cách giữ nó ngoại tuyến, hacker không thể lấy cắp key từ xa. Tuy nhiên, ví cứng không phải “lá chắn tuyệt đối” trước spear phishing. Nếu anh em bị lừa tiết lộ cụm từ khôi phục ví cứng (do nhận phải email giả mạo hãng ví yêu cầu) thì hacker vẫn chiếm ví được như thường.

Có công cụ nào kiểm tra link phishing không?

Anh em có thể dùng một số công cụ miễn phí để kiểm tra link đáng ngờ trước khi mở, ví dụ như: VirusTotal (quét URL dựa trên nhiều cơ sở dữ liệu an ninh), Google Safe Browsing (tích hợp sẵn trong Chrome, Firefox), hoặc các trang chuyên về scam như ScamAdviser, PhishTank.

Làm sao phân biệt email spear phishing với thông báo thật?

Để phân biệt email giả và thật, anh em hãy dựa vào nguồn gửi và nội dung. Email thật từ dịch vụ uy tín luôn gửi từ địa chỉ domain chính thức. Ngược lại, email spear phishing dù giả mạo khéo đến đâu thường có chi tiết sai nếu soi kỹ, ví dụ địa chỉ email hơi khác, lỗi chính tả, hoặc yêu cầu cung cấp thông tin nhạy cảm (điều mà email thật sẽ không bao giờ làm).

Bình luận

Chưa có bình luận