Mất tiền vì một cú click không phải chuyện hiếm trong crypto. Theo Chainalysis, năm 2024, tổng thiệt hại từ các vụ hack và trộm tài sản số đã chạm mốc hơn 2 tỷ USD, và chỉ trong nửa đầu 2025, con số này đã vượt 2,17 tỷ USD.

Để tránh trở thành nạn nhân tiếp theo, trong bài viết này, mình sẽ giúp anh em hiểu tổng quan các loại tấn công ví tiền điện tử phổ biến và cách phòng tránh. Từ tấn công kỹ thuật (như malware, hack smart contract) đến chiêu lừa phi kỹ thuật (như phishing, social engineering), anh em sẽ hiểu rõ để tự bảo vệ ví của mình an toàn hơn. Hãy cùng bắt đầu với Block24 nhé!

Tổng quan về tấn công ví crypto

Hack ví, phishing, malware, social engineering là gì?

Tấn công ví tiền điện tử (hack, phishing,..) là bất kỳ hành vi độc hại nào nhằm xâm nhập hoặc chiếm đoạt quyền truy cập vào ví crypto của người dùng.

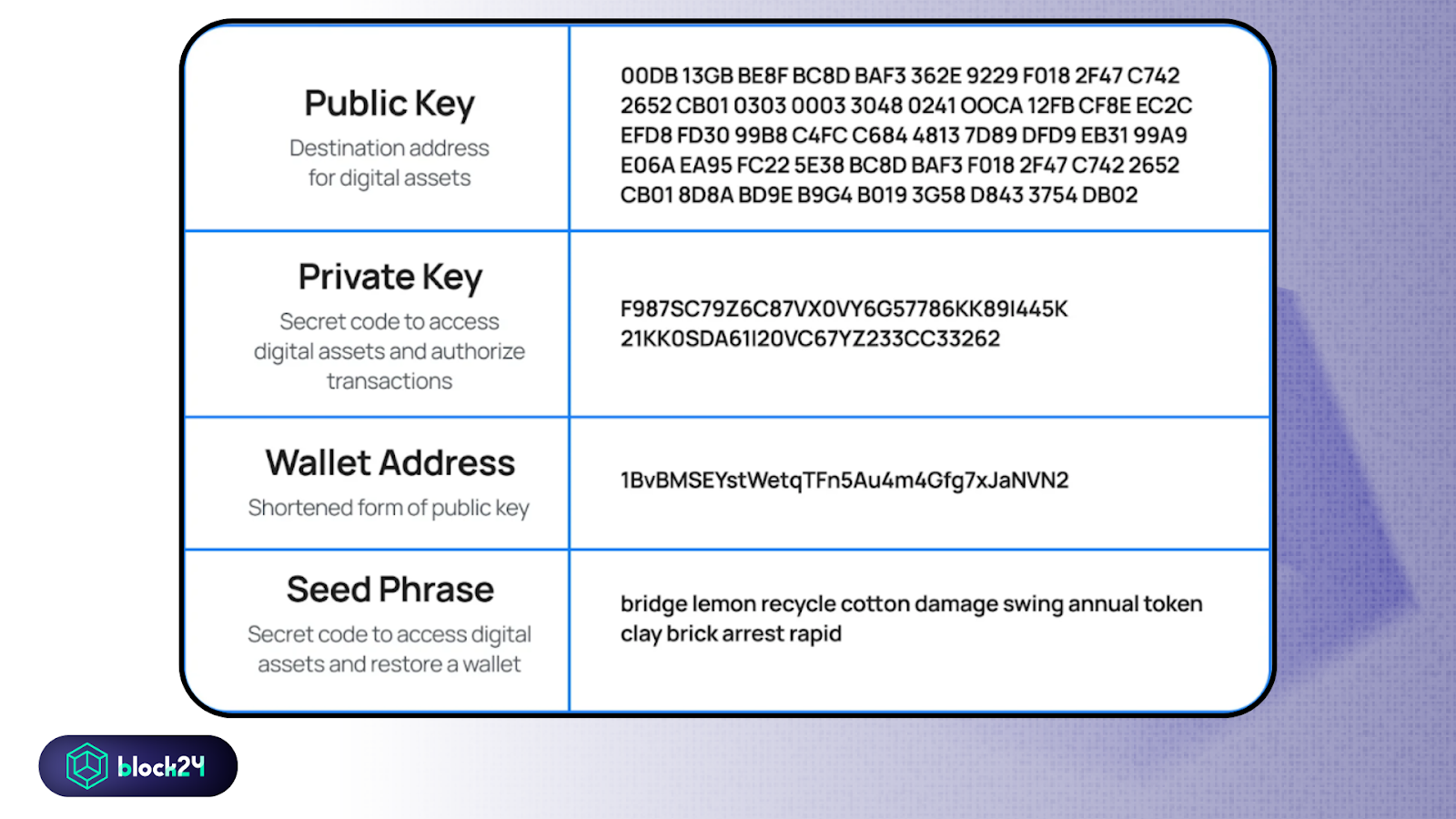

Kẻ tấn công có thể sử dụng phần mềm độc hại, khai thác lỗ hổng bảo mật trong mã nguồn, hoặc lợi dụng lòng tin của nạn nhân để đánh cắp khóa riêng tư, cụm từ khôi phục hoặc thông tin đăng nhập ví. Mục tiêu cuối cùng là chiếm đoạt tiền mã hóa trong ví của nạn nhân mà không được phép.

Chỉ riêng năm 2024, theo Chainalysis, số tiền bị hacker lấy cắp đã lên tới khoảng 2.2 tỷ USD, tăng 21% so với năm 2023. Số vụ tấn công cũng gia tăng từ 282 vụ (2023) lên 303 vụ trong năm 2024.

Sang nửa đầu năm 2025, tình hình còn nghiêm trọng hơn khi tổng thiệt hại do hack crypto đã vượt 2.47 tỷ USD, nhiều hơn cả cả năm 2024.

Những con số trên là lời cảnh tỉnh rằng nguy cơ mất mát tài sản số là có thật. Vậy nên, hiểu biết về các kiểu tấn công giúp anh em:

- Phòng tránh chủ động: Nhận diện dấu hiệu lừa đảo (email giả, website nhái, v.v.) để không rơi vào bẫy.

- Bảo mật ví tốt hơn: Áp dụng các biện pháp bảo mật (MFA, cập nhật firmware, sao lưu seed) một cách nghiêm túc.

- Ứng phó kịp thời: Nếu không may bị tấn công, anh em biết cách hạn chế thiệt hại và khôi phục ví hiệu quả.

Ví non-custodial vs custodial và rủi ro tương ứng là gì?

Ví crypto có hai loại chính: ví non-custodial (người dùng tự giữ khóa riêng) và ví custodial (bên thứ ba giữ khóa, như ví sàn). Dù anh em dùng loại ví nào, nếu kẻ xấu lấy được khóa riêng tư hoặc quyền truy cập tài khoản, số crypto trong ví có thể bị mất. Vì là ví blockchain nên anh em khó có thể lấy lại như tài khoản ngân hàng.

Có thể anh em quan tâm: Hướng dẫn lấy lại, khôi phục ví blockchain cho người mới

Tấn công kỹ thuật vào ví tiền điện tử

Malware tấn công ví

Malware là các cuộc tấn công bằng phần mềm độc hại nhằm đánh cắp thông tin hoặc chiếm quyền điều khiển ví tiền điện tử của nạn nhân. Hacker có thể phát tán malware qua email đính kèm, link tải phần mềm, hay thậm chí chèn mã độc vào ứng dụng ví giả mạo. Một số kỹ thuật thường thấy là:

- Keylogger & Trojan: Malware dạng keylogger có thể chạy ngầm, ghi lại mọi thao tác gõ phím nhằm đánh cắp mật khẩu ví hoặc cụm từ khôi phục. Trojan chuyên biệt có thể chiếm luôn quyền điều khiển ví, gửi lệnh chuyển tiền mà người dùng không biết.

- Clipboard hijacking: Nhiều virus được lập trình để phát hiện địa chỉ ví khi anh em copy-paste. Chúng tự động thay thế địa chỉ ví nhận bằng địa chỉ của hacker ngay trên clipboard. Nếu không để ý và dán thẳng địa chỉ, anh em sẽ gửi tiền vào ví của tin tặc thay vì người nhận dự định.

- Overlay attack: Trên mobile, malware có thể chèn màn hình giả lên ứng dụng ví, lừa anh em nhập cụm từ khôi phục hoặc private key vào đó. Toàn bộ thông tin sẽ gửi về cho hacker và ngay sau đó ví của anh em bị chiếm sạch.

Exploit lỗ hổng smart contract

Tấn công Reentrancy trên smart contract

Tấn công Reentrancy trên smart contract là hình thức mà hacker lợi dụng lỗ hổng trong mã để gọi đi gọi lại một hàm rút tiền, trước khi trạng thái hợp đồng được cập nhật.

Nhờ đó, chúng có thể rút tiền nhiều lần dù số dư ban đầu không đủ. Đây là kỹ thuật khai thác cực kỳ nguy hiểm, vì nó cho phép hacker “hút cạn” tài sản từ smart contract bị lỗi.

Một vụ nổi tiếng là cuộc tấn công vào quỹ The DAO năm 2016 trên Ethereum, nơi hacker đánh cắp tới 3.6 triệu ETH (~60 triệu USD lúc đó).

Dấu hiệu nhận biết một contract dễ bị reentrancy là khi nó chuyển tiền trước rồi mới cập nhật trạng thái (như số dư). Để khắc phục, các dev cần áp dụng mô hình Checks-Effects-Interactions hoặc dùng reentrancy guard để ngăn gọi hàm lặp lại.

Với người dùng, cách tốt nhất để tự bảo vệ là không tương tác với hợp đồng chưa được audit. Nếu thấy DeFi có dấu hiệu bất thường hoặc cảnh báo bảo mật, nên ngừng kết nối ví ngay cho đến khi xác minh rõ thông tin.

Tấn công Overflow/Underflow

Lỗi tràn số (overflow/underflow) xảy ra khi giá trị trong smart contract vượt quá giới hạn kiểu dữ liệu, khiến kết quả bị “quay vòng”. Ví dụ, nếu biến uint8 đang là 255 mà cộng thêm 1, giá trị sẽ quay về 0. Trước phiên bản Solidity 0.8, lỗi này không được cảnh báo, tạo kẽ hở cho hacker lợi dụng.

Một ví dụ điển hình là vụ hack BeautyChain (BEC) năm 2018, khi hacker lợi dụng lỗi overflow để tạo ra số dư token giả, sau đó rút token gần như vô hạn và tất nhiên làm giá trị token sụp đổ.

Hiện nay, nguy cơ này đã giảm nhờ Solidity mới tự động kiểm tra tràn số và thư viện SafeMath. Tuy vậy, anh em vẫn nên cẩn trọng với các dự án dùng code cũ hoặc “unchecked” để tiết kiệm gas. Luôn ưu tiên dự án đã audit rõ ràng.

Tấn công phi kỹ thuật

Phishing qua email và website giả mạo

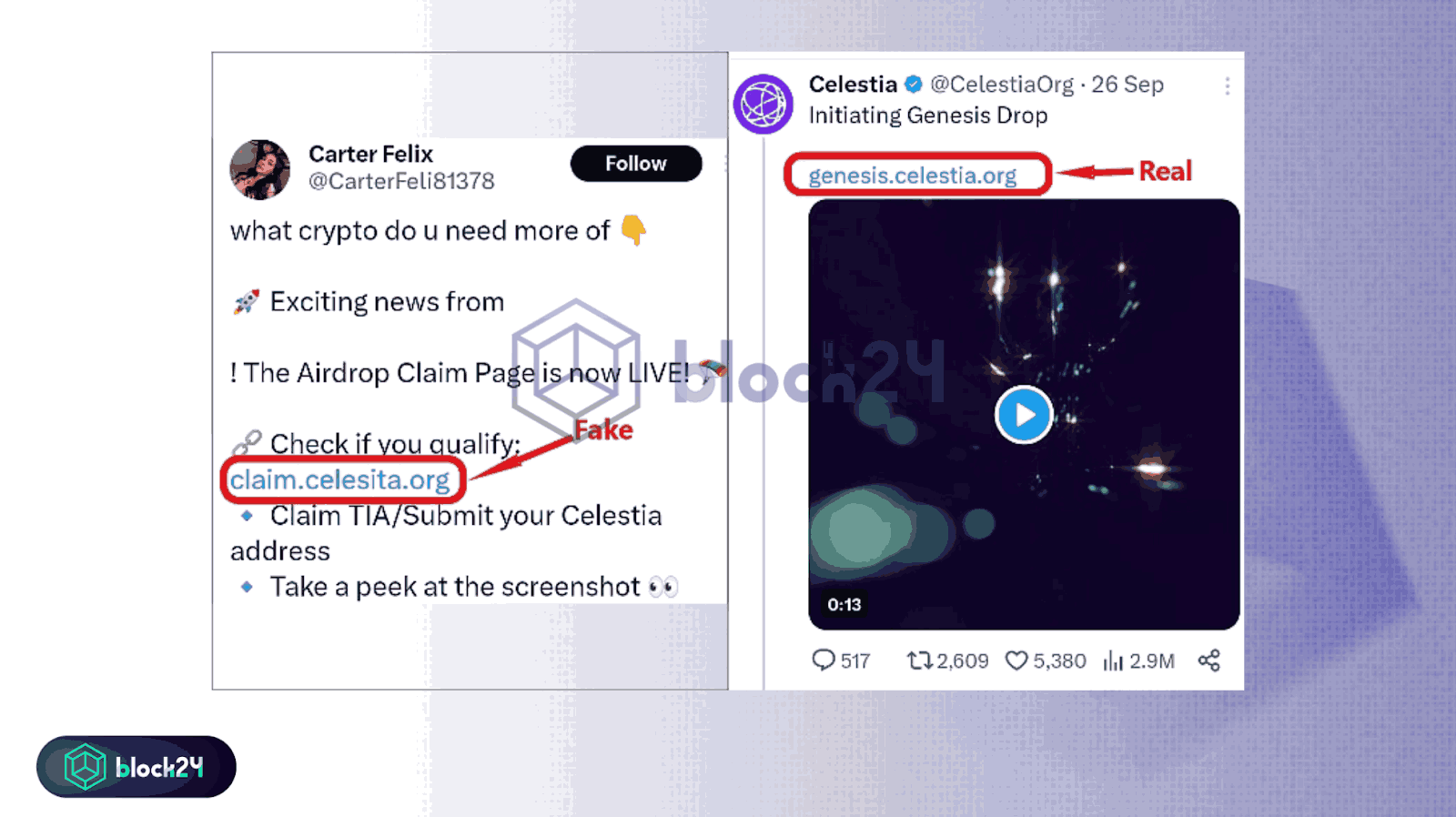

Phishing trong crypto là hình thức lừa đảo mà hacker giả mạo tổ chức uy tín để đánh cắp thông tin nhạy cảm như tài khoản ví, mật khẩu hoặc seed phrase.

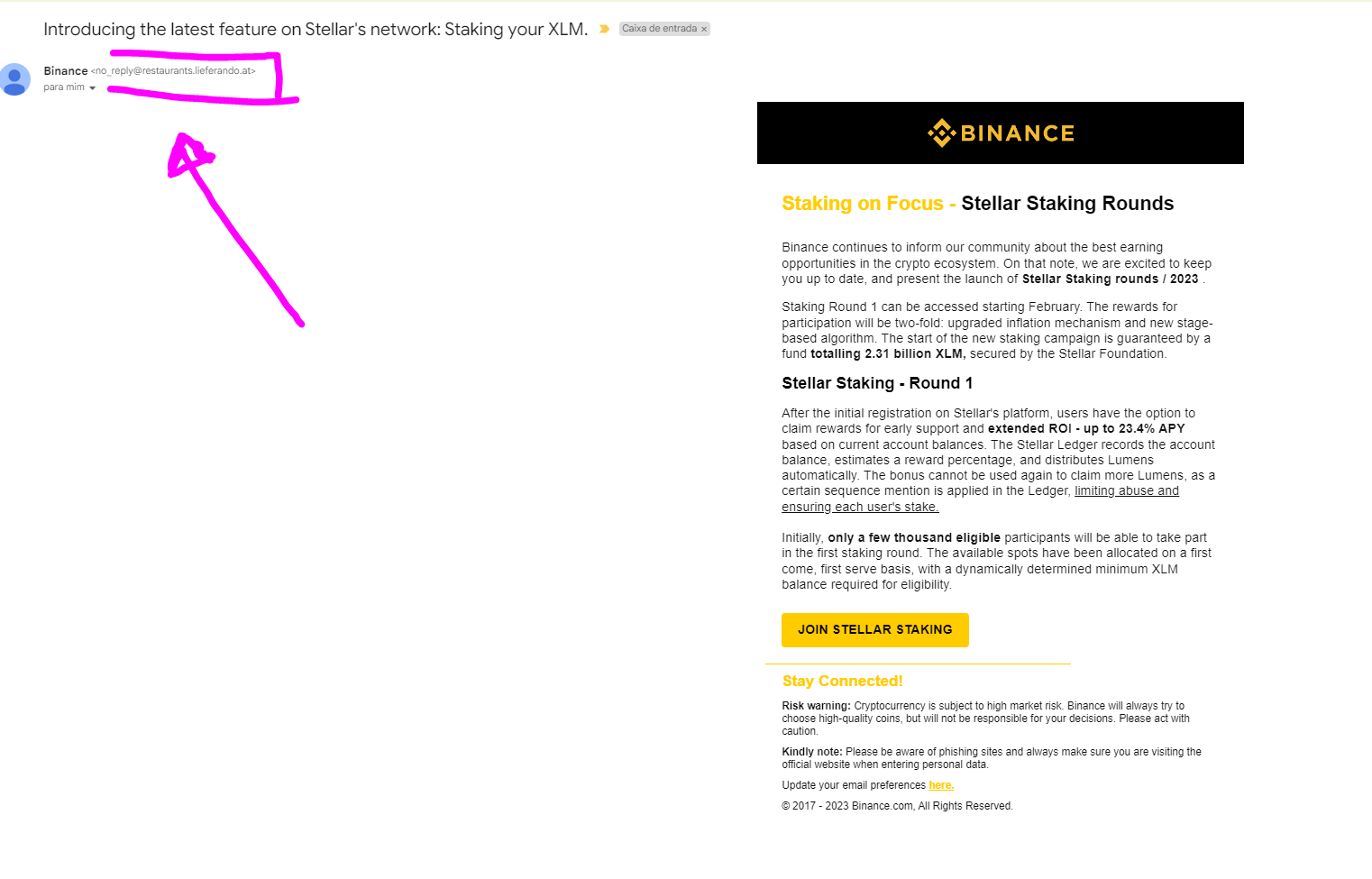

Hình thức phổ biến nhất là email giả mạo từ các sàn giao dịch lớn (như “Binance”) kèm thông báo khẩn như “ví bị khóa”, “phát hiện đăng nhập lạ” hoặc “nhận airdrop”. Email thường chứa link dẫn đến website giả có giao diện y hệt trang chính thức. Nếu anh em nhập thông tin vào đó, hacker sẽ dùng chúng để đăng nhập thật và rút sạch tài sản.

Một kiểu lừa đảo khác là giả danh ví phi tập trung như MetaMask để yêu cầu người dùng xác minh KYC qua link, rồi dụ nhập seed phrase. Anh em lưu ý là không ví non-custodial nào yêu cầu KYC hoặc seed phrase online, nếu thấy yêu cầu này, chắc chắn là lừa đảo.

Cách phòng tránh đó là:

- Kiểm tra kỹ URL và email, tên miền giả thường sai chính tả hoặc dùng ký tự lạ.

- Tuyệt đối không nhập seed phrase hoặc private key lên bất kỳ trang web nào.

- Cảnh giác với ngôn ngữ gây áp lực kiểu “khẩn cấp”, “hạn cuối”.

- Luôn bật 2FA cho email, ví và tài khoản sàn, nhưng đừng chia sẻ mã OTP với bất kỳ ai.

Tấn công Social Engineering qua mạng xã hội

Social engineering qua mạng xã hội là chiêu lừa đảo tinh vi nhắm vào cộng đồng crypto thông qua các nền tảng như Telegram, Facebook, Twitter (X). Hacker thường giả làm admin hỗ trợ khách hàng, chủ động nhắn tin hướng dẫn “khôi phục ví” rồi dụ người dùng cung cấp seed phrase, mã OTP hoặc file khóa. Một số khác giả làm bạn bè hoặc KOL nổi tiếng, nhắn tin “nhờ chuyển tiền” hoặc rủ đầu tư, hứa hẹn lợi nhuận nhanh, nhưng thực chất là bẫy chiếm đoạt tài sản.

Ngoài ra, nhiều bài đăng giveaway, airdrop hấp dẫn cũng là chiêu lừa phổ biến. Nếu anh em bấm vào link lạ, rất dễ dính phần mềm độc hại hoặc kết nối ví vào dApp giả. Hacker có thể lợi dụng lệnh Approve để rút sạch token.

Cách phòng tránh:

- Luôn xác minh danh tính người nhắn tin, đặc biệt khi họ tự xưng admin hoặc hỗ trợ.

- Tuyệt đối không chia sẻ seed phrase, private key hay mã OTP qua bất kỳ cuộc trò chuyện nào.

- Chỉ truy cập dịch vụ qua trang web hoặc app chính thức, tránh click link trôi nổi.

- Xác thực đa kênh khi có ai hỏi vay tiền hoặc mời đầu tư.

Chiến lược phòng tránh tấn công ví tiền điện tử

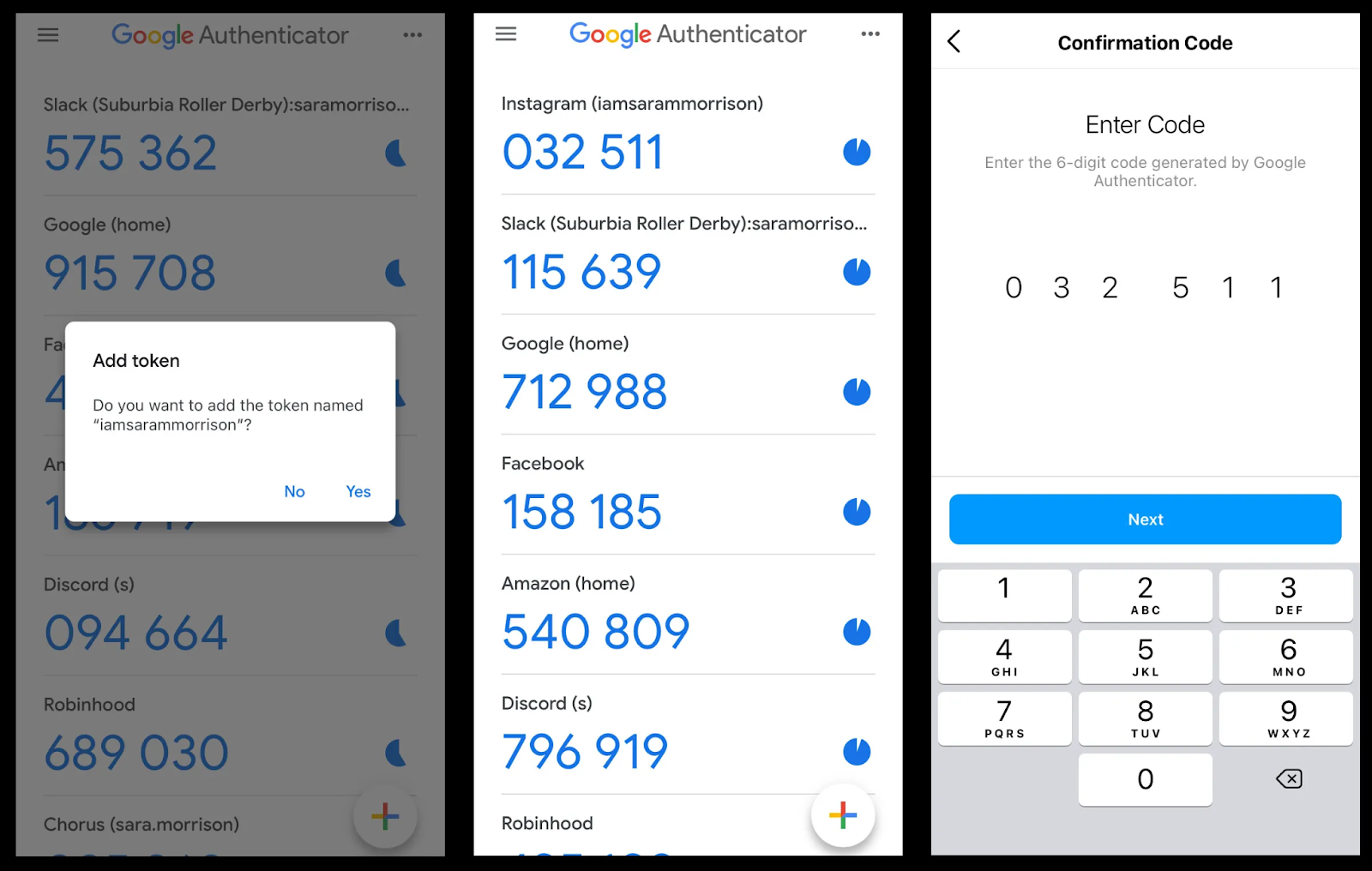

Sử dụng xác thực đa yếu tố (MFA)

Xác thực đa yếu tố (MFA) giúp tăng cường bảo mật ví và tài khoản sàn bằng cách yêu cầu thêm một lớp xác minh ngoài mật khẩu, như mã OTP, vân tay hoặc khóa bảo mật. Nhờ đó, dù hacker biết mật khẩu, vẫn khó xâm nhập nếu không có thiết bị xác thực. Theo Microsoft, MFA có thể ngăn tới 99.9% các cuộc tấn công tự động.

Tuy nhiên, không phải phương thức nào cũng an toàn như nhau. Anh em nên dùng app như Google Authenticator hoặc thiết bị phần cứng (Yubikey) thay vì OTP qua SMS, vì SMS dễ bị tấn công SIM swap.

Dù hơi mất thời gian, nhưng nhập mã OTP chỉ vài chục giây lại có thể bảo vệ hàng nghìn đô tài sản crypto. Vì vậy, hãy luôn bật 2FA/MFA cho ví, tài khoản sàn và cả email đăng ký.

Cập nhật phần mềm và sao lưu khóa riêng tư

Cập nhật phần mềm ví là việc đơn giản nhưng rất quan trọng để vá các lỗ hổng bảo mật. Nếu dùng phiên bản cũ, anh em có thể vô tình mở cửa cho hacker khai thác lỗi đã biết.

Hãy luôn cập nhật ví, hệ điều hành và trình duyệt lên bản mới nhất, nhất là với ví di động, extension hay phần mềm ví cứng. Cứ thấy có bản mới từ nguồn chính thức thì nên cập nhật ngay.

Bên cạnh đó, sao lưu khóa riêng tư (seed phrase) cũng là bước bắt buộc khi tạo ví mới. Anh em nhớ rằng đây là “chìa khóa duy nhất” để khôi phục ví, nếu mất thì sẽ không còn cách nào lấy lại được tài sản.

>>> Tìm hiểu Seed Phrase là gì?

Cách an toàn để lưu seed phrase là viết ra giấy hoặc khắc lên kim loại và cất nơi kín đáo, tuyệt đối không lưu trên máy tính, cloud hay email. Nên có ít nhất 2 bản backup đặt ở hai nơi khác nhau. Nếu cần nâng cao bảo mật, có thể dùng ví multi-sig hoặc chia nhỏ seed bằng Shamir, nhưng nên cân nhắc kỹ nếu anh em chưa quen.

Câu hỏi thường gặp (FAQ)

Làm thế nào để nhận diện phishing ví tiền điện tử?

Phishing thường có dấu hiệu như URL giả mạo, yêu cầu nhập seed phrase, hoặc thông báo khẩn cấp. Hãy kiểm tra kỹ tên miền và không bao giờ nhập thông tin ví qua link lạ.

Nên chọn loại ví nào để an toàn nhất?

Ví lạnh như Ledger Nano X, SafePal S1,... là an toàn nhất vì không kết nối internet. Ví nóng tiện hơn nhưng dễ bị tấn công.

Xử lý ra sao khi khóa riêng tư bị lộ?

Chuyển ngay toàn bộ tài sản sang ví mới. Sau đó ngưng dùng ví cũ và kiểm tra nguyên nhân bị lộ để tránh tái diễn.

MFA có giúp bảo vệ ví tiền điện tử không?

Có, MFA giúp ngăn truy cập trái phép kể cả khi hacker biết mật khẩu. Nên dùng app 2FA hoặc khóa cứng, tránh dùng mã OTP qua SMS.

Làm thế nào để phục hồi ví khi bị tấn công?

Cô lập thiết bị, dùng seed phrase tạo ví mới và chuyển coin còn lại sang đó. Sau đó quét virus, đổi mật khẩu và kiểm tra quyền kết nối ví.

Bình luận

Chưa có bình luận